El rootkit ZeroAccess (Sirefef) es una peligrosa amenaza que ha estado circulando desde hace varios años, aunque es durante los últimos meses que se ha comenzado a observar un crecimiento en el número de infecciones provocadas por este ejemplar debido a la evolución de sus nuevas variantes.

El rootkit ZeroAccess (Sirefef) es una peligrosa amenaza que ha estado circulando desde hace varios años, aunque es durante los últimos meses que se ha comenzado a observar un crecimiento en el número de infecciones provocadas por este ejemplar debido a la evolución de sus nuevas variantes.

De entre los cientos de casos de infecciones que recibimos a diario en nuestro Foro de InfoSpyware, en los últimos 3 meses, ZeroAccess representa prácticamente un 30% de estos, superando a clásicos malwares como Zeus (Doble tilde), TDSS, entre otros… y solo por debajo del Ransomware del “Virus de la Policía”.

Básicamente, ZeroAccess es un sofisticado rootkit en modo kernel, similar en espíritu a la familia de de rootkits TDL. Utiliza técnicas avanzadas para ocultar su presencia, es capaz de funcionar tanto en versiones de Windows 32 y 64-bit desde un solo instalador, contiene la funcionalidad agresiva de defensa propia y actúa como una plataforma de descarga sofisticada para otros tipos de malwares.

ZeroAccess remplaza algunos archivos críticos que son parte del sistema operativo y algunos propios de la estructura del kernel para hacerlo invisible tanto al sistema operativo como al software de seguridad Antivirus.

![]()

Distribución

Los vectores de infección para ZeroAccess son muy similares a otras familias de malwares modernos que circulan actualmente en la red. Aunque sus métodos se dividen principalmente en dos categorías: Exploit packs y la Ingeniería Social.

Exploit packs:

BlackHole Exploit Kit es una de las principales herramientas utilizadas por los ciberdelincuentes para distribuir ZeroAccess. Estos Exploit Kits suelen contener una gran cantidad de exploits dirigidos a aplicaciones diversas que se encuentran comúnmente en equipos Windows (y Mac OSX) como IE, Acrobat, Flash y Java.

Se utilizan para infectar diferentes sitios webs legítimos (a menudo a través de robo de credenciales FTP o de inyección de SQL) almacenando una serie de scripts en php en estos, que harán que cuando visitemos el sitio web comprometido con Blackhole, nuestro equipo pudiera resultar automáticamente infectado por ZeroAccess sin que tengamos siquiera que haber descargado ni ejecutado absolutamente nada, lo que se conoce como técnica Drive-by-Download.

Ingeniería social:

El segundo vector principal de infección de ZeroAccess es a través de una variedad de técnicas de ingeniería social. El objetivo siempre es el de convencer al usuario a que ejecute un archivo ejecutable que no deberían hacerlo. La tentación es generalmente en un programa o juego pirata, un crack o keygen falso ofrecidos en sitios de descargas o torrentes, diseñados específicamente para engañar a los incautos a descargar y ejecutar estos.

Se han visto muestras de ZeroAccess disfrazadas de cracks o generadores de llaves (Keygens) para un gran número de aplicaciones, desde «Microsoft Office 2010» hasta descargadores de pornografía o juegos. Una vez que el usuario descarga y ejecuta el crack o parche infectado, el ejecutable instala silenciosamente el rootkit ZeroAccess sobrescribiendo en una unidad aleatoriamente.

![]()

ZeroAccess realiza lo siguiente:

![]() Convierte al equipo infectado en una «Botnet« en manos de su atacante.

Convierte al equipo infectado en una «Botnet« en manos de su atacante.

![]() Bloquea el uso de nuestro u otros Antivirus en el equipo infectado.

Bloquea el uso de nuestro u otros Antivirus en el equipo infectado.

![]() Descargar e instala «Falsos Antivirus» por ej de la flia: Cloud Security.

Descargar e instala «Falsos Antivirus» por ej de la flia: Cloud Security.

![]() Puede generara errores varios en un sistema infectado con avisos como: «Error al comunicar con kernel»

Puede generara errores varios en un sistema infectado con avisos como: «Error al comunicar con kernel»

![]() Se auto regenera, actualiza y modifica solo de forma automática al estar conectado a sus centros de datos.

Se auto regenera, actualiza y modifica solo de forma automática al estar conectado a sus centros de datos.

![]() Reemplaza drivers importantes para el correcto funcionamiento del sistema.

Reemplaza drivers importantes para el correcto funcionamiento del sistema.

![]() Puede bloquear el acceso a información o determinados sitios de seguridad como InfoSpyware.com

Puede bloquear el acceso a información o determinados sitios de seguridad como InfoSpyware.com

![]() Infecta un archivo aleatorio ejecutable localizado en la carpeta system32, el cual vuelve a infectar al sistema, en caso de que el rootkit se inactive.

Infecta un archivo aleatorio ejecutable localizado en la carpeta system32, el cual vuelve a infectar al sistema, en caso de que el rootkit se inactive.

![]() Si bien esta bastante emparentado con el Rootkit TDSS… ZeroAccess busca cualquier rastro de TDSS en el equipo de la victima y lo elimina (elimina la competencia)

Si bien esta bastante emparentado con el Rootkit TDSS… ZeroAccess busca cualquier rastro de TDSS en el equipo de la victima y lo elimina (elimina la competencia)

![]() Secuestra las búsquedas de Google, redirigiendo siempre a sus sitios webs afiliados: Mediashifting, hoot y/o Abnow.

Secuestra las búsquedas de Google, redirigiendo siempre a sus sitios webs afiliados: Mediashifting, hoot y/o Abnow.

![]()

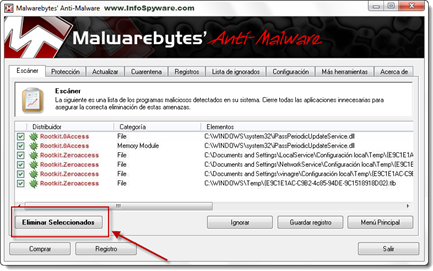

ZeroAccess debe ser considerado una amenaza avanzada y peligrosa que funcionara oculta en su equipo poniendo a este en manos del atacante pudiendo descargar otros malwares, enviar spam, llevar a cabo el fraude de clics, redireccionar sus búsquedas de Google a sus sitios afiliados como Abnow. Desde @InfoSpyware hemos desarrollado una guía, paso a paso, con herramientas gratuitas (Yorkyt y Malwarebytes) para desinfectar su PC del rootkit ZeroAccess:

![]() Guía de cómo eliminar el Rootkit.ZeroAccess (Abnow)

Guía de cómo eliminar el Rootkit.ZeroAccess (Abnow)

.

..

.

.

Surf Safely

.